|

|

|

|

Антивирусные программы

| |

| |

|

| zamorochka |

Дата: 04.12.2011, 10:18 | Сообщение: 16 |

|

Стерва

Сообщений: 478

Статус: вне сайта

|

смысл искать ключи, когда полно зеркал))

"Там, где асфальт, ничего интересного, а где интересно, там нет асфальта".

|

|

|

|

|

| Shureg |

Дата: 07.12.2011, 02:46 | Сообщение: 17 |

|

Стритрейсер

Сообщений: 598

Статус: вне сайта

|

zamorochka, зеркала?

Quote (RAFinad) Expiry Date: 13.03.2017

Не факт, ключи эти банят только так  Добавлено (07.12.2011, 02:46)

---------------------------------------------

С NOD32 4 на AVG is '12

Если знаешь куда идешь - туда приведет любая дорога.

|

|

|

|

|

| zamorochka |

Дата: 07.12.2011, 08:17 | Сообщение: 18 |

|

Стерва

Сообщений: 478

Статус: вне сайта

|

дубликат рабочего сервера (обновлений) принято называть зеркалом или по ихнему mirror

пример [splr]http://nod32.elite-net.org/

"Там, где асфальт, ничего интересного, а где интересно, там нет асфальта".

Сообщение отредактировал zamorochka - Среда, 07.12.2011, 08:18

|

|

|

|

|

| Arina |

Дата: 16.05.2012, 14:01 | Сообщение: 19 |

|

Ас

Сообщений: 3190

Статус: вне сайта

|

Вирус Rmnet.12 создал бот-сеть из миллиона компьютеров на базе Windows

19.04.2012 12:25

Впервые информация о вирусе Win32.Rmnet.12 была еще в сентябре 2011 года. Вирус проникает на компьютеры разным путем: через инфицированные флеш-накопители, зараженные исполняемые файлы, а также при помощи специальных скриптов, интегрированных в html-документы — они сохраняют на диск компьютера вирус при открытии вредоносной веб-страницы в окне браузера. Сигнатура подобных сценариев, написанных на языке VBScript, была добавлена в базы Dr.Web под именем VBS.Rmnet.

Win32.Rmnet.12 — сложный многокомпонентный файловый вирус, состоящий из нескольких модулей и обладающий способностью к саморазмножению (умеет копировать сам себя и бесконтрольно распространяться без участия пользователя). Запустившись в операционной системе, Win32.Rmnet.12 проверяет, какой браузер установлен по умолчанию (если таковой не обнаружен, вирус выбирает в качестве цели Microsoft Internet Explorer) и встраивается в процессы браузера. Затем, сгенерировав имя собственного файла на основе серийного номера жесткого диска, вирус сохраняется в папку автозагрузки текущего пользователя и устанавливает для вредоносного файла атрибут «скрытый». В ту же папку сохраняется и конфигурационный файл, в который записываются необходимые для работы вредоносной программы данные. Затем на основе заложенного в него алгоритма вирус определяет имя управляющего сервера и пытается установить с ним соединение.

Одним из компонентов вируса является модуль бэкдора. После запуска он пытается определить скорость соединения компьютера с Интернетом, для чего с интервалом в 70 секунд отправляет запросы на сайты google.com, bing.com и yahoo.com, анализируя отклики. Затем Win32.Rmnet.12 запускает на инфицированной машине FTP-сервер и устанавливает соединение с командным центром, передавая ему сведения о зараженном компьютере. Бэкдор способен обрабатывать поступающие от удаленного центра директивы, в частности, команды на скачивание и запуск произвольного файла, обновление самого себя, создание и отправку злоумышленникам снимка экрана и даже команду уничтожения операционной системы.

Другой функциональный компонент вируса предназначен для кражи паролей от наиболее популярных FTP-клиентов, таких как Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP и некоторых других. Эти данные впоследствии могут быть использованы злоумышленниками для организации сетевых атак или для размещения на удаленных серверах различных вредоносных объектов. К тому же Win32.Rmnet.12 не брезгует покопаться и в cookies пользователя, в результате чего злоумышленники могут получить доступ к учетным записям жертвы на различных сайтах, требующих авторизации. Кроме того, модуль обладает функционалом, позволяющим осуществлять блокировку отдельных сайтов и перенаправление пользователя на принадлежащие вирусописателям интернет-ресурсы. Одна из модификаций Win32.Rmnet.12 также способна осуществлять веб-инжекты, благодаря чему вирус может похищать банковскую информацию.

Распространение вируса происходит несколькими путями: во-первых, с использованием уязвимостей браузеров, позволяющих сохранять и запускать исполняемые файлы при открытии веб-страниц. Вирус выполняет поиск всех хранящихся на дисках файлов html и добавляет в них код на языке VBScript. Помимо этого, Win32.Rmnet.12 инфицирует все обнаруженные на дисках исполняемые файлы с расширением .exe и умеет копировать себя на съемные флеш-накопители, сохраняя в корневую папку файл автозапуска и ярлык, ссылающийся на вредоносное приложение, которое в свою очередь запускает вирус.

Ботнет, состоящий из зараженных Win32.Rmnet.12 компьютеров, был впервые обнаружен компанией «Доктор Веб» еще в сентябре 2011 года, когда образец самого вируса впервые попал в антивирусную лабораторию. Вскоре были расшифрованы хранящиеся в ресурсах Win32.Rmnet.12 имена управляющих серверов. Спустя некоторое время специалисты проанализировали также протокол обмена данными между ботнетом и управляющими центрами, что позволило не только определять количество ботов в сети, но и контролировать их поведение. 14 февраля 2012 года аналитиками был применен известный метод sinkhole, который впоследствии успешно использовался для изучения сети троянцев BackDoor.Flashback.39. А именно, были зарегистрированы домены управляющих серверов одной из сетей Win32.Rmnet.12, что позволило установить полный и всеобъемлющий контроль над этим ботнетом. В конце февраля аналогичным образом была захвачена вторая подсеть Win32.Rmnet.12.

Первоначально количество составляющих сеть Win32.Rmnet.12 инфицированных машин было относительно невелико и насчитывало несколько сотен тысяч ботов, однако это число постепенно увеличивалось. По данным на 15 апреля 2012 года, ботнет Win32.Rmnet.12 состоит из 1 400 520 зараженных узлов и продолжает уверенно расти. Динамика изменения численности сети показана на представленном ниже графике.

Наибольшее количество зараженных ПК приходится на долю Индонезии — 320 014 инфицированных машины, или 27,12%. На втором месте находится государство Бангладеш с числом заражений 166 172, что составляет 14,08% от размеров всего ботнета. На третьем месте — Вьетнам (154 415 ботов, или 13,08%), далее следуют Индия (83 254 бота, или 7,05%), Пакистан (46 802 бота, или 3,9%), Россия (43 153 инфицированных машины, или 3,6%), Египет (33 261 бот, или 2,8%), Нигерия (27 877 ботов, или 2,3%), Непал (27 705 ботов, или 2,3%) и Иран (23 742 бота, или 2,0%). Достаточно велико количество пострадавших от данного вируса на территории Казахстана (19 773 случая заражения, или 1,67%) и Беларуси (14 196 ботов, или 1,2%). В Украине зафиксировано 12 481 случай инфицирования Win32.Rmnet.12, что составляет 1,05% от размеров всей бот-сети. Относительно небольшое количество зараженных компьютеров выявлено в США — 4 327 единиц, что соответствует 0,36%. Ну а меньше всего случаев приходится на долю Канады (250 компьютеров, или 0,02% от объемов сети) и Австралии (всего лишь 46 компьютеров). По одному инфицированному ПК было выявлено в Албании, Дании и Таджикистане. Географическое распределение ботнета Win32.Rmnet.12 продемонстрировано на предложенной ниже иллюстрации.

Специалисты компании «Доктор Веб» рекомендуют воспользоваться лечащей утилитой Dr.Web CureIt! или загрузочным компакт-диском Dr.Web LiveCD.

Hard'n'SoftДобавлено (16.05.2012, 14:01)

---------------------------------------------

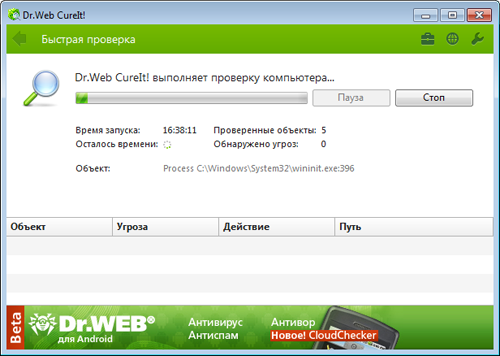

Доступна бета-версия лечащей утилиты Dr.Web CureIt! 7.0

16.05.2012 [01:03]

Вышла бета-версия лечащей утилиты Dr.Web CureIt! 7.0. Это приложение является инструментом для удаления вредоносных программ и лечения компьютера.

В седьмой версии утилиты применяется новая сканирующая подсистема, способная осуществлять проверку дисков компьютера в многопоточном режиме, при этом используются все преимущества многоядерных процессоров. Утилита оптимизирована для работы с самыми современными операционными системами, что позволило не только увеличить скорость проверки, но также сделать взаимодействие с пользователем более комфортным и удобным. Значительно повысилась и стабильность работы программы, практически исключена возможность появления в процессе сканирования BSOD («синего экрана смерти») в результате вызванного работой утилиты сбоя.

В седьмой версии лечащей утилиты был полностью переработан пользовательский интерфейс. Впервые в состав программы внедрена подсистема поиска руткитов, уже использовавшаяся ранее в продуктах Антивирус Dr.Web и Dr.Web Security Space версии 7.0. Значительно расширены возможности выборочной проверки компьютера: теперь пользователь может по отдельности выполнить проверку памяти, загрузочных секторов, объектов автозапуска и т.д. В седьмой версии лечащей утилиты предусмотрена возможность блокировки сетевого подключения в процессе проверки компьютера, а также возможность завершения работы операционной системы по окончании сканирования.

В новой версии приложения реализована проверка BIOS персонального компьютера на заражение «биос-китами» - вредоносными программами, инфицирующими BIOS ПК. Специалисты компании «Доктор Веб» рекомендуют пользователям выполнить проверку своих компьютеров с применением седьмой версии лечащей утилиты в целях выявления новых типов вредоносных программ. Пользователи, желающие принять участие в бета-тестировании, могут загрузить бета-версию программы Dr.Web CureIt! 7.0 отсюда.

3dnews

Сообщение отредактировал Arina - Вторник, 24.04.2012, 10:13

|

|

|

|

|

| RMS |

Дата: 16.05.2012, 15:14 | Сообщение: 20 |

|

El Armada

Сообщений: 5331

Статус: вне сайта

|

Quote (Arina) Утилита оптимизирована для работы с самыми современными операционными системами, что позволило не только увеличить скорость проверки, но также сделать взаимодействие с пользователем более комфортным и удобным. Значительно повысилась и стабильность работы программы, практически исключена возможность появления в процессе сканирования BSOD («синего экрана смерти») в результате вызванного работой утилиты сбоя.

звучит красиво, но проверять я пожалуй не буду, ибо эта чудо вещица конечно прекрасно работала на хрюше, но гарантированно убивала висту и семерку, если не до состояния синего экрана, то до состояния неизбежной перестановки это точно. боже упаси ей пользоваться...

RMS / RMS_RUS / [ARMD]RMS / -ARMD-RMS / ARMDxRMS - 18 лет в пути...

|

|

|

|

|

| Arina |

Дата: 23.05.2012, 11:28 | Сообщение: 21 |

|

Ас

Сообщений: 3190

Статус: вне сайта

|

Вышла новая версия NOD32 для домашних пользователей

23.05.2012 [00:37]

Компания ESET выпустила новые версии решений ESET NOD32 Antivirus и ESET NOD32 Smart Security версии 5.2 для домашних пользователей.

Последние версии отличаются такими нововведениями: добавлена статистика по отсканированным файлам в главном меню, расширена информация о процессах в ESET Live Grid, появилась возможность активировать продукт, используя прокси-сервер. Также были улучшены настройки и управление родительским контролем. Администратор ПК теперь может обозначить роль для пользователя с помощью ввода возраста при конфигурировании родительского контроля, а еще добавлена функция выставления приоритетов на нежелательные ресурсы.

Новые версии решений ESET NOD32 5.2 и ESET NOD32 Smart Security 5.2 для домашних пользователей доступны на официальном российском сайте компании ESET.

3dnews

|

|

|

|

|

| RAFinad |

Дата: 18.01.2015, 10:20 | Сообщение: 22 |

|

Гонщик

Сообщений: 972

Статус: вне сайта

|

Всем Доброе утро.

Народ помогите, вчера словил вирус, (Beijing Rising Information Technology Co., Ltd.).

Что я тока не делал, где я тока не чистил.

Сидит падла в сис, и периодически открывает мне браузер, хорошо что ЕСЕТ блокирует сайты.

По мимо этого система, не много стала подвисать.Добавлено (18.01.2015, 10:20)

---------------------------------------------

Вот антик блокирует этот сайт

на данный момент Заблокировал уже 76 раз

..............................

|

|

|

|

|

| ROMERO |

Дата: 18.01.2015, 11:15 | Сообщение: 23 |

|

Гонщик

Сообщений: 1048

Статус: вне сайта

|

http://pchelpforum.ru/f26/

сюда пиши

http://pchelpforum.ru/f26/t6442/ делай как тут ,потом создашь темку и тебе помогают

мне помогли пару раз,а то думал компу хана будет,даже переуствновка винды не помогала

Сообщение отредактировал ROMERO - Воскресенье, 18.01.2015, 11:17

|

|

|

|

|

| RAFinad |

Дата: 18.01.2015, 20:26 | Сообщение: 24 |

|

Гонщик

Сообщений: 972

Статус: вне сайта

|

Ну вроде бы все, все удалил. (Rising) (Beijing Rising Information Technology Co., Ltd)

Делал то что там написано.

Правда удалилось но не все, комп потом начал сильно зависать.

Меня это взбесило, я сделал восстановление системы.

И оппа все работает нормально, не где не чего не вист, в диспетчере задач и в службах все чисто.))))

Посмотрю как сис поведет себя дальше.!))

..............................

|

|

|

|

|

| ROMERO |

Дата: 19.01.2015, 21:54 | Сообщение: 25 |

|

Гонщик

Сообщений: 1048

Статус: вне сайта

|

RAFinad, а как ты его словил?

|

|

|

|

|

| RAFinad |

Дата: 20.01.2015, 04:18 | Сообщение: 26 |

|

Гонщик

Сообщений: 972

Статус: вне сайта

|

Цитата ROMERO (  ) RAFinad, а как ты его словил?

Когда скачивал очередную игрушку.

Вот с этого сайта. torrent3.ru

..............................

|

|

|

|

|

|

|

|